Intels konsumentkompatibla processorer ofixibla säkerhetsproblem på hårdvarunivå upptäckt men det är svårt att utnyttja

Intel-processorer har en nyligen upptäckt säkerhetsproblem inbäddad djupt inuti hårdvaran. De säkerhetsfel verkar vara ofixibeltoch påverkar enligt uppgift nästan alla Intels processorer för konsumentkvalitet, vilket gör den till en av de största och mest påverkande säkerhetsproblemen hos processorer.

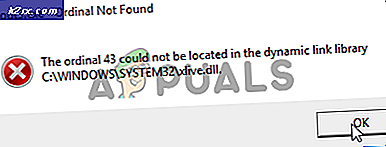

A nyligen upptäckta säkerhetsproblem är kärnan i Intels ROM för Intel Converged Security and Management Engine (CSME). Forskare vid Positive Technologies hävdar att de har hittat säkerhetsfelet som verkar vara nästan ofixibelt av säkerhetsplåster. Det är dock också viktigt att notera att Intel kan blockera de flesta vägar som kan användas för att utnyttja säkerhetsfelet. Dessutom är sårbarheten ganska komplex att utnyttja, vilket kräver lokal eller fysisk åtkomst till datorer som körs på Intel-processorer.

Ny säkerhetsproblem i Intel-processorer finns i både hårdvara och firmware på Boot ROM:

Det nyupptäckta säkerhetsfelet ligger inom kärnan i Intels ROM i Intel Converged Security and Management Engine (CSME). Intel CSME utgör grunden för den kryptografiska kärnan för hårdvarusäkerhetsteknologi som utvecklats av Intel och används överallt. Med andra ord kan flera krypterade plattformar som DRM, fTPM och Intel Identity Protection utnyttjas.

Positive Technologies hävdar "det är omöjligt att fixa firmwarefel som är hårdkodade i Mask ROM för mikroprocessorer och chipsets." Säkerhetsforskningsföretaget har erbjudit nedanstående information om den nya säkerhetsproblemen inom Intel-processorer:

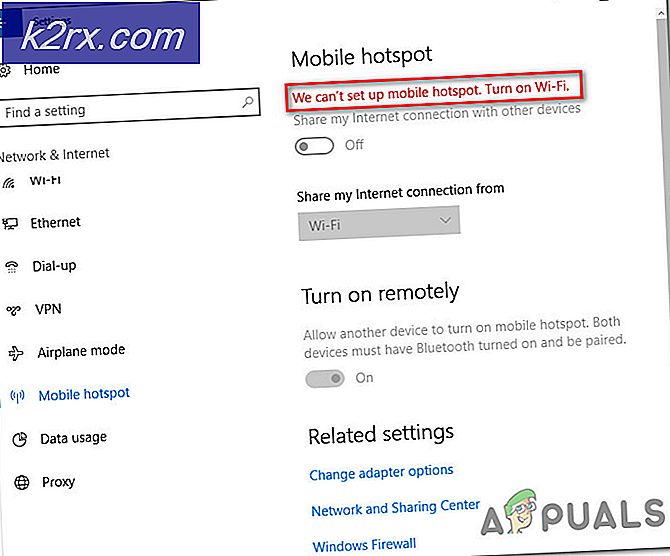

- Sårbarheten finns i både hårdvara och firmware på start-ROM. De flesta av IOMMU-mekanismerna i MISA (Minute IA System Agent) som ger åtkomst till SRAM (statiskt minne) hos Intel CSME för externa DMA-agenter är inaktiverade som standard. Vi upptäckte detta misstag genom att helt enkelt läsa dokumentationen, så imponerande som det kanske låter.

- Intel CSME-firmware i start-ROM: n initialiserar först sidkatalogen och startar sidöversättning. IOMMU aktiveras först senare. Därför finns det en period då SRAM är mottaglig för extern DMA-skrivning (från DMA till CSME, inte till processorns huvudminne), och initialiserade sidtabeller för Intel CSME finns redan i SRAM.

- MISA IOMMU-parametrar återställs när Intel CSME återställs. När Intel CSME har återställts startar det igen körningen med start-ROM.

Ska PC-köpare och ägare av datorer som körs på Intel-processorer vara oroade över den nya ”ofixibla” säkerhetsproblemet?

Den nyligen upptäckta säkerhetsproblemet påverkar praktiskt taget alla Intel-chipsets och SoC som finns tillgängliga idag. Endast Intels 10: e generationens "Ice Point" -chips verkar vara immuna. Detta innebär att nästan alla Intels processorer för konsumentkvalitet har den nya säkerhetsfelet.

Det är dock viktigt att notera att denna sårbarhet är svår att utnyttja. Dessutom kan Intel potentiellt stänga många av sårbarhetens attackvektorer. Med andra ord finns det flera sätt som angripare kan försöka utnyttja bristen i Intel-processorer. Men majoriteten av attackerna kräver antingen ett lokalt nätverk eller till och med fysisk åtkomst till datorn som körs på Intel CPU.

Enkelt uttryckt, den nyligen upptäckta bristen kan inte utnyttjas på distans. Detta begränsar avsevärt effekten av densamma. Detta innebär också att majoriteten av enskilda datorägare och användare som litar på Intel-processorer inte behöver vara oroliga.

Det är företagen som förlitar sig på tung kryptering och säkerhet, som banker, innehållshanteringsföretag, personlig informationsföretag och statlig infrastruktur, bland andra som skulle behöva arbeta med Intel för att åtgärda felet. Ganska många säkerhetsproblem har upptäckts bara i Intel-processorer under det senaste året. Under tiden har AMD, den primära tävlingen mot Intel, en växande rykte om att producera mycket säkra processorer och marker som förblir immuna mot sårbarheter på hårdvarunivå.