Antivirus ESET upptäcker angripare som utnyttjade sista säkerhetsproblemet i Windows OS för att genomföra cyberspionage

Tillverkare av populärt antivirusprogram och digital säkerhetsprogramvara ESET har upptäckt angriparna som utnyttjade en ny Windows OS-nolldagssårbarhet. Hackgruppen bakom attacken tros bedriva cyberspionage. Intressant är att detta inte är ett typiskt mål eller metod för den grupp som går under namnet ”Buhtrap”, och därför indikerar exploateringen starkt att gruppen kan ha svängt.

Den slovakiska antivirusproducenten ESET har bekräftat att en hackargrupp som kallas Buhtrap står bakom en ny Windows OS-nolldagssårbarhet som utnyttjades i naturen. Upptäckten är ganska intressant och berörande eftersom gruppens aktiviteter begränsades allvarligt för några år sedan när dess grundläggande programvarukodbas läcktes ut online. Attacken använde en just fixad Windows OS-nolldagssårbarhet enligt uppgift för att bedriva cyberspionage. Detta är verkligen en fråga om ny utveckling främst för att Buhtrap aldrig visade intresse för att extrahera information. Gruppens primära aktiviteter innebar att stjäla pengar. Tillbaka när det var mycket aktivt var Buhtrap primära mål finansinstitut och deras servrar. Gruppen använde sin egen programvara och koder för att äventyra bankernas eller dess kunders säkerhet för att stjäla pengar.

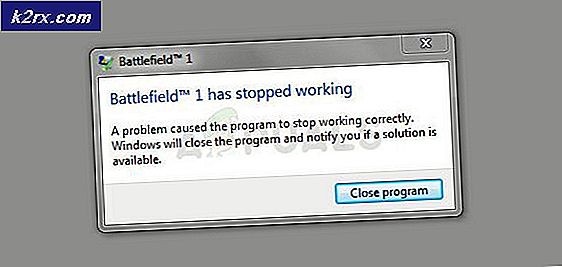

Förresten har Microsoft precis utfärdat en korrigeringsfil för att blockera noll-dagars Windows OS-sårbarhet. Företaget hade identifierat felet och taggat det CVE-2019-1132. Plåstret var en del av juli 2019 Patch Tuesday-paketet.

Buhtrap Pivots To Cyber-Spionage:

Utvecklarna av ESET har bekräftat Buhtrap: s medverkan. Dessutom har antivirusproducenten till och med lagt till att gruppen var inblandad i att bedriva cyberspionage. Detta strider helt mot Buhtrap's tidigare exploateringar. För övrigt känner ESET till gruppens senaste aktiviteter, men har inte avslöjat gruppens mål.

Intressant nog har flera säkerhetsbyråer upprepade gånger angett att Buhtrap inte är en vanlig statligt sponsrad hackerdräkt. Säkerhetsforskare är övertygade om att gruppen huvudsakligen verkar från Ryssland. Det jämförs ofta med andra fokuserade hackgrupper som Turla, Fancy Bears, APT33 och Equation Group. Det finns dock en avgörande skillnad mellan Buhtrap och andra. Gruppen dyker sällan upp eller tar ansvar för sina attacker öppet. Dessutom har dess primära mål alltid varit finansinstitut och gruppen gick efter pengar istället för information.

Buhtrap dök upp först 2014. Gruppen blev känd efter att den gick efter många ryska företag. Dessa företag var ganska små i storlek och följaktligen erbjöd inte kuporna många lukrativa avkastningar. Fortfarande började gruppen rikta sig mot större finansinstitut. Buhtrap började gå efter relativt välbevakade och digitalt säkra ryska banker. En rapport från Group-IB indikerar att Buhtrap-gruppen lyckades komma undan med mer än 25 miljoner dollar. Sammantaget gjorde gruppen framgångsrika razzior på cirka 13 ryska banker, hävdade säkerhetsföretaget Symantec. Intressant nog genomfördes de flesta digitala kupor framgångsrikt mellan augusti 2015 och februari 2016. Med andra ord lyckades Buhtrap utnyttja cirka två ryska banker per månad.

Buhtrap-gruppens aktiviteter upphörde plötsligt efter deras egen Buhtrap-bakdörr, en genialt utvecklad kombination av programvaruverktyg dykt upp online. Rapporter visar att några få medlemmar i gruppen själv kan ha läckt programvaran. Medan gruppens aktiviteter stannade plötsligt, fick tillgång till den kraftfulla uppsättningen programvaruverktyg flera mindre hackingsgrupper att blomstra. Med den redan perfekta programvaran började många små grupper genomföra sina attacker. Den största nackdelen var det stora antalet attacker som ägde rum med Buhtrap-bakdörren.

Sedan läckan av Buhtrap-bakdörren svängde gruppen aktivt för att genomföra cyberattacker med en helt annan avsikt. ESET-forskare hävdar emellertid att de har sett gruppförskjutningstaktiken sedan långt tillbaka i december 2015. Tydligen började gruppen inrikta sig på myndigheter och institutioner, noterade ESET, ”Det är alltid svårt att tillskriva en viss kampanj till en viss aktör när deras verktyg är källkoden är fritt tillgänglig på webben. Men eftersom skiftet i mål inträffade innan källkodläckaget bedömer vi med hög tilltro att samma personer bakom de första Buhtrap-skadliga attackerna mot företag och banker också är inblandade i att rikta sig till statliga institutioner.

ESET-forskare kunde hävda Buhtrap-handen i dessa attacker eftersom de kunde identifiera mönster och upptäckte flera likheter i hur attacker genomfördes. "Även om nya verktyg har lagts till i deras arsenal och uppdateringar tillämpats på äldre, har Tactics, Techniques and Procedures (TTP) som används i de olika Buhtrap-kampanjerna inte förändrats dramatiskt under alla dessa år."

Buhtrap använder en säkerhetsproblem i Windows OS med nolldagar som kan köpas på det mörka nätet?

Det är intressant att notera att Buhtrap-gruppen använde sårbarhet i Windows-operativsystemet som var ganska nytt. Med andra ord utplacerade gruppen en säkerhetsfel som vanligtvis är märkt "zero-day". Dessa brister är vanligtvis omladdade och inte lätt tillgängliga. Förresten har gruppen använt säkerhetsproblem i Windows OS tidigare. Men de har vanligtvis förlitat sig på andra hackargrupper. Dessutom hade de flesta exploateringar korrigeringar som utfärdades av Microsoft. Det är mycket troligt att gruppen körde sökningar och letade efter Windows-maskiner som inte hade lagrats för att infiltrera.

Detta är den första kända instansen där Buhtrap-operatörer använde en omatchad sårbarhet. Med andra ord använde gruppen äkta nolldagars sårbarhet i Windows OS. Eftersom gruppen uppenbarligen saknade nödvändig kompetens för att upptäcka säkerhetsfel, tror forskare starkt att gruppen kan ha köpt samma. Costin Raiu, som är chef för det globala forsknings- och analysteamet på Kaspersky, anser att nolldagens sårbarhet i huvudsak är en "höjning av privilegier" -fel som säljs av en exploateringsmäklare som kallas Volodya. Denna grupp har en historia som säljer nolldagars exploateringar till både it-brottslighet och nationalstatliga grupper.

Det finns rykten som hävdar att Buhtrap's pivot till cyberspionage kunde ha hanterats av ryska underrättelsetjänsten. Även om den inte är underbyggd kan teorin vara korrekt. Det kan vara möjligt att den ryska underrättelsetjänsten rekryterade Buhtrap för att spionera för dem. Pivoten kan vara en del av en affär för att förlåta gruppens tidigare överträdelser i stället för känsliga företags- eller myndighetsuppgifter. Rysslands underrättelsetjänst har trott att ha orkestrerat så storskaligt genom hackargrupper från tredje part tidigare. Säkerhetsforskare har hävdat att Ryssland regelbundet men informellt rekryterar begåvade individer för att försöka tränga in i säkerheten i andra länder.

Intressant nog trodde man Buhtrap 2015 att han hade varit inblandad i cyberspionageoperationer mot regeringar. Regeringar i Östeuropa och Centralasien har rutinmässigt hävdat att ryska hackare har försökt tränga igenom deras säkerhet vid flera tillfällen.