Hur skyddar jag Windows från Dnsmasq-sårbarheter?

Tillbaka under 2017 avslöjade ett forskargrupp på Google att det fanns många sårbarheter i Dnsmasq (Domain Name System-programvarupaket) som tillhandahåller DNS-namnupplösningstjänster för att översätta domännamn till motsvarande IP-adresser för anslutningsändamål. På grund av deras resultat fanns det mycket debatt online. En panik skapades och alla typer av användare började leta efter alternativ för att skydda deras system från Dnsmasq-sårbarheter.

Google-ingenjörens exakta formuleringar var:

Med andra ord talade ingenjören om brott mot privat information. Om utnyttjandet verkligen utnyttjades med alla verktyg kan användarna läcka eller få tillgång till deras information utan tillstånd.

Vad är Dnsmasq?

Dnsmasq är faktiskt en DNS-vidarebefordrare. Det är en cache och DHCP-server som också har många andra funktioner. Att vara närvarande i olika projekt är det ett ganska populärt verktyg. Enligt Google Blog tillhandahåller Dnsmasq funktionalitet för servrar som DNS och DHCP. Det är också involverat i nätverksstart och routerannonser. Dnsmasq används i privata nätverk såväl som öppna Internet-nätverk.

Teamet på Google hittade sju frågor i sina säkerhetsbedömningar. När de hittade dem var deras nästa steg att kontrollera effekterna av dessa frågor och bevis på koncept för varje utgåva.

Sårbarheter i Dnsmasq

Det finns olika sårbarheter i Dnsmasq och några av dem förklaras. CVE-2017-14491 är en sårbarhet som beror på en högflöde. Det utlöses när du gör en DNS-begäran. En annan sårbarhet, CVE-2017-14492, beror på DHCP-server. En annan sårbarhet på grund av samma orsak är CVE-2017-14493. Båda dessa beror på minnesflöden. Det förstnämnda är högt överflöd medan det andra är ett stacköverflöde. Konceptbeviset visar att båda dessa är beroende av IPv6.

CVE-2017-14494 är en annan sårbarhet som är relaterad till läckage i DHCP-servern. Med hjälp av denna sårbarhet kan exploatörer kringgå ASLR. CVE-2017-14495, CVE-2017-14496 och CVE-2017-13704 är de andra tre sårbarheterna som faktiskt är buggar i DNS-servern. De orsakar DoS. Den första orsakar detta genom att inte frigöra minne, den andra gör det genom att orsaka enormt minne medan den tredje kraschar vid mottagande av UDP-paket, som är stort i storlek.

Konceptbeviset finns på webbplatsen så att du kan kontrollera om ditt system påverkas av någon av dessa sårbarheter. Så om det finns begränsningar kan du verifiera dem och sedan distribuera dem. Det sågs av Shodan att det finns 1,2 miljoner enheter som kan påverkas av Dnsmasq-sårbarheter. Så det är viktigt att kontrollera din enhet.

Hur skyddar jag din dator?

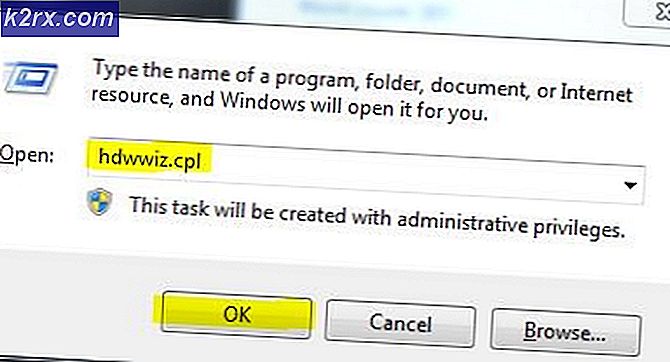

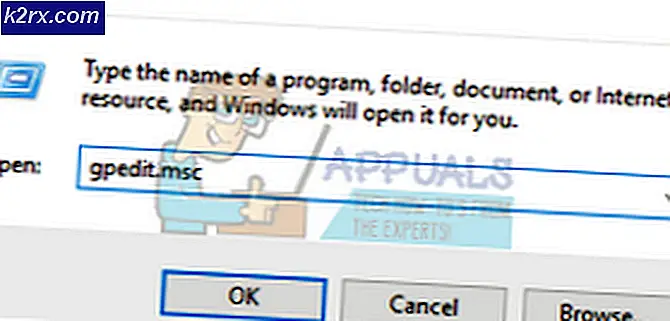

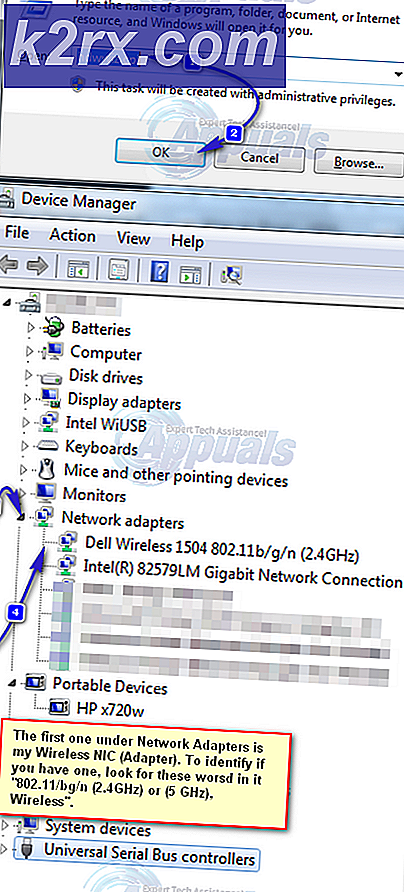

För att skydda din dator från Dnsmasq-sårbarheter måste du korrigera dem så att det inte finns något säkerhetsproblem senare. Om du vill installera Dnsmasq manuellt kan du hitta det här. Den senaste versionen som är godkänd för Dnsmasq är 2.78.

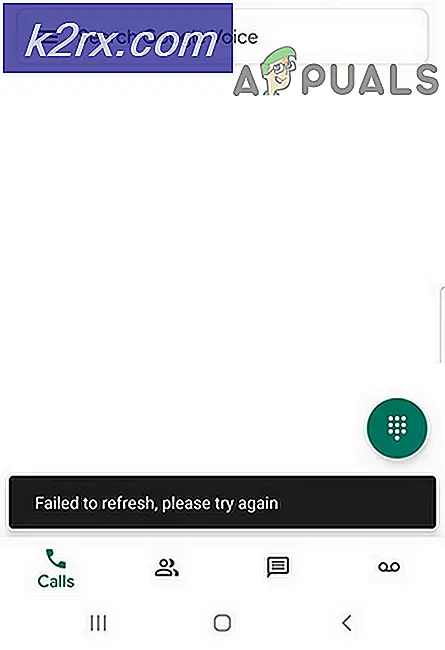

Om du använder en Android-enhet, säkerhetsuppdatering kommer att lösa dessa problem. Se till att uppdateringar laddas ner till din enhet för att förhindra Dnsmasq.

För de användare som använder routrar eller IoT-enheter måste du kontakta säljarens webbplats för att se om deras produkter påverkas. Om de är, kan du se den tillgängliga korrigeringsfilen och applicera den.

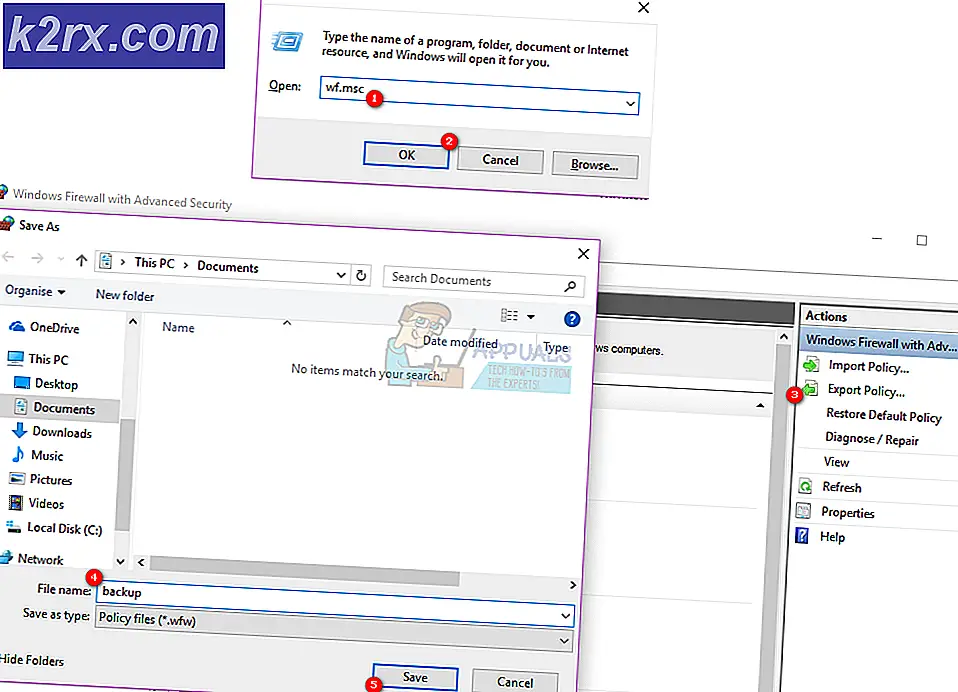

Använd för att separera trafik från oönskade nätverk brandvägg regler. Det är alltid ett bra alternativ att stänga av tjänster eller funktioner som du inte använder på din enhet.