Ny Ransomware utnyttjar enkla SMS-meddelanden på Google Android OS och sprider sig sedan aggressivt till lagrade kontakter med Victims foto

En ny ransomware för mobila enheter har dykt upp online. Det muterande och utvecklande digitala viruset riktar sig till smartphones som kör Googles Android-operativsystem. Skadlig programvara försöker få inträde genom enkla men smart förklädda SMS-meddelanden och gräver sedan djupt in i mobiltelefonens interna system. Förutom att hålla kritisk och känslig gisslan, försöker den nya masken aggressivt sprida sig till andra offer genom den komprometterade smarttelefons kommunikationsplattformar. Den nya familjen av ransomware markerar en viktig men oroande milstolpe i Googles Android-operativsystem som i allt högre grad ansågs vara relativt säkert från riktade cyberattacker.

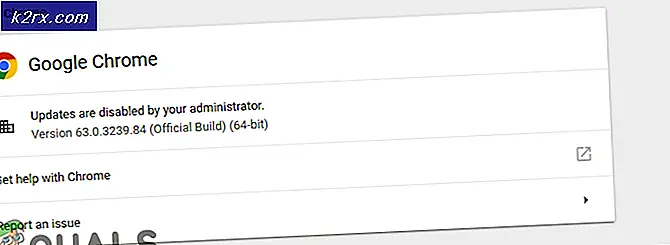

Cybersäkerhetspersonal som arbetar för den populära antivirus-, brandväggs- och andra digitala skyddsverktygsutvecklaren ESET, upptäckte en ny familj av ransomware utformad för att attackera Googles Android-mobiloperativsystem. Den digitala trojanska hästen använder SMS-meddelanden för att sprida, konstaterade forskarna. ESET-forskare har kallat den nya skadliga programvaran som Android / Filecoder.C och har sett ökad aktivitet av densamma. Förresten verkar ransomware vara ganska nytt, men det öronmärker slutet på en tvåårig nedgång i nya Android-malwareavkänningar. Enkelt uttryckt verkar det som om hackare verkar ha förnyat intresse för att rikta sig mot smarttelefonoperativsystem. Just idag rapporterade vi om flera Säkerhetsproblem "Zero Interaction" som upptäcktes i Apple iPhone iOS-operativsystemet.

Filkodare aktiv sedan juli 2019 men sprider sig snabbt och aggressivt genom smart socialteknik

Enligt det slovakiska antivirus- och cybersäkerhetsföretaget har Filecoder observerats i naturen helt nyligen. ESET-forskare hävdar att de märkte att ransomware sprids aktivt sedan 12 juli 2019. Enkelt uttryckt verkar skadlig programvara ha dykt upp för mindre än en månad sedan, men dess inverkan kan öka varje dag.

Viruset är särskilt intressant eftersom attacker på Googles Android-operativsystem har minskat stadigt i ungefär två år. Detta genererade en allmän uppfattning att Android mestadels var immun mot virus eller att hackare inte specifikt gick efter smartphones, utan istället riktade sig mot stationära datorer eller annan hårdvara och elektronik. Smartphones är ganska personliga enheter och därför kan de betraktas som begränsade potentiella mål jämfört med enheter som används i företag och organisationer. Att rikta in sig på datorer eller elektroniska enheter i så stora inställningar har flera potentiella fördelar eftersom en komprometterad maskin kan erbjuda ett snabbt sätt att kompromissa med flera andra enheter. Sedan handlar det om att analysera information för att plocka ut känslig information. Förresten verkar flera hackgrupper ha svängda för att genomföra storskaliga spioneringsattacker.

Den nya ransomware, å andra sidan, försöker bara begränsa ägaren till Android-smarttelefonen från att få tillgång till personlig information. Det finns inget som tyder på att skadlig programvara försöker läcka eller stjäla personlig eller känslig information eller installera andra nyttolaster som keyloggers eller aktivitetsspårare för att försöka få tillgång till finansiell information.

Hur sprider Filecoder Ransomware på Googles Android-operativsystem?

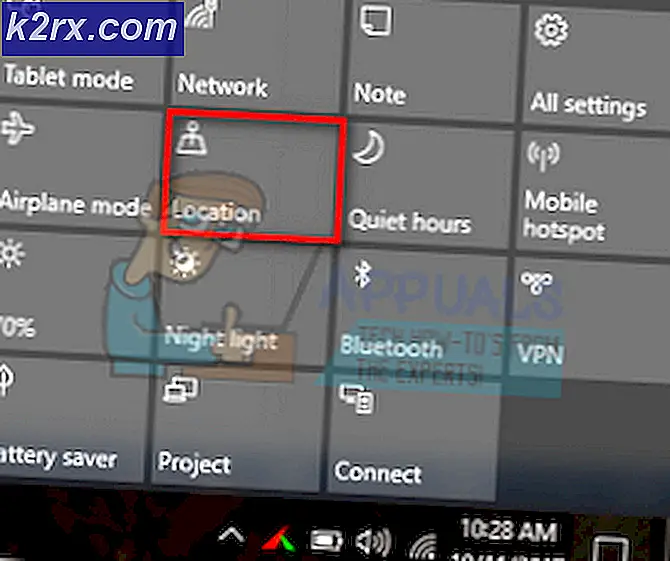

Forskare har upptäckt att Filecoder-ransomware sprids via Android-meddelanden eller SMS-system, men dess ursprung är någon annanstans. Viruset verkar starta via skadliga inlägg i onlineforum, inklusive Reddit och XDA Developers för Android-meddelandekort. Efter att ESET påpekat de skadliga inläggen, tog XDA Developers snabba åtgärder och tog bort de misstänkta medierna, men det tvivelaktiga innehållet var fortfarande uppe vid tidpunkten för publicering på Reddit.

De flesta av de skadliga inläggen och kommentarerna som hittades av ESET försöker locka offren att ladda ner skadlig kod. Viruset drar in offret genom att härma innehållet som vanligtvis är associerat med pornografiskt material. I vissa fall observerade forskarna också några tekniska ämnen som användes som beten. I de flesta fall inkluderade dock angriparna länkar eller QR-koder som pekade på de skadliga apparna.

För att undvika omedelbar upptäckt innan åtkomst, maskeras malware-länkar som bit.ly-länkar. Flera sådana länkförkortningssajter har tidigare använts för att rikta intet ont anande internetanvändare till skadliga webbplatser, genomföra nätfiske och andra cyberattacker.

När filecoder-ransomware har planterat sig själv i offrets Android-mobilenhet börjar den inte omedelbart låsa ner användarens information. Istället plundrar skadlig programvara först Android-systemets kontakter. Forskare observerade några intressanta men störande aggressiva beteenden hos Filecoder ransomware. I grund och botten siktar skadlig programvara snabbt men grundligt genom offrets kontaktlista för att sprida sig.

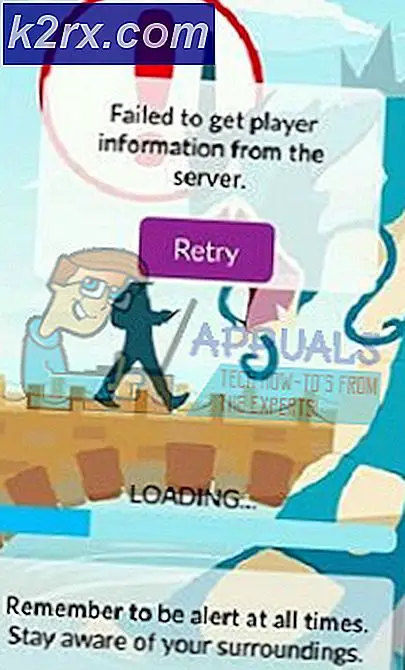

Skadlig programvara försöker skicka ett noggrant formulerat auto-genererat textmeddelande till varje post i Android-mobilenhetens kontaktlista. För att öka chanserna för potentiella offer att klicka och ladda ner ransomware använder Filecoder-viruset ett intressant trick. Länken i det smittade textmeddelandet annonseras som en app. Ännu viktigare är att skadlig programvara säkerställer att meddelandet innehåller profilfotoet på det potentiella offret. Dessutom är fotot noggrant placerat så att det passar in i en app som offret redan använder. I verkligheten är det en skadlig falsk app som rymmer ransomware.

Ännu mer oroande är att Filecoder ransomware är kodad för att vara flerspråkig. Med andra ord, beroende på den infekterade enhetens språkinställning, kan meddelandena skickas i en av 42 möjliga språkversioner. Skadlig kod infogar också kontaktens namn automatiskt i meddelandet för att öka upplevd äkthet.

Hur smittar och fungerar filecoder Ransomware?

Länkarna som skadlig kod har genererat innehåller vanligtvis en app som försöker locka offer. Det verkliga syftet med den falska appen går diskret i bakgrunden. Den här appen innehåller hårdkodade inställningar för kommando-och-kontroll (C2), samt Bitcoin-plånboksadresser, inom källkoden. Angriparna har också använt den populära online-delningsplattformen Pastebin, men den fungerar bara som en kanal för dynamisk hämtning och eventuellt ytterligare infektionsställen.

Efter att Filecoder ransomware framgångsrikt har skickat det smittade SMS i satser och slutfört uppgiften, skannar den sedan den infekterade enheten för att hitta alla lagringsfiler och krypterar majoriteten av dem. ESET-forskare har upptäckt att skadlig kod kommer att kryptera alla typer av filtillägg som vanligtvis används för textfiler, bilder, videor etc. Men av någon anledning lämnar det Android-specifika filer som .apk eller .dex. Skadlig programvara berör inte heller komprimerade .Zip- och .RAR-filer och filer som är över 50 MB. Forskarna misstänker att skaparna av skadlig programvara kan ha gjort ett dåligt copy-paste-jobb med att lyfta innehåll från WannaCry, en mycket allvarligare och mer produktiv form av ransomware. Alla krypterade filer läggs till med tillägget “.seven”

Efter framgångsrik kryptering av filerna på Android-mobilenheten blinkar ransomware sedan en typisk lösenord som innehåller krav. Forskare har lagt märke till att Filecoder-ransomware ställer krav på ungefär $ 98 till $ 188 i kryptovaluta. För att skapa en känsla av brådska har skadlig programvara också en enkel timer som varar i cirka 3 dagar eller 72 timmar. I lösensedeln nämns också hur många filer den håller som gisslan.

Intressant nog låser ransomware inte enhetens skärm eller förhindrar att en smartphone används. Med andra ord kan offren fortfarande använda sin Android-smartphone, men kommer inte att ha tillgång till sina data. Dessutom, även om offren på något sätt avinstallerar den skadliga eller misstänkta appen, ångrar den inte ändringarna eller dekrypterar filerna. Filecoder genererar ett offentligt och privat nyckelpar när du krypterar enhetens innehåll. Den offentliga nyckeln är krypterad med en kraftfull RSA-1024-algoritm och ett hårdkodat värde som skickas till skaparna. Efter att offret betalat genom de angivna Bitcoin-uppgifterna kan angriparen dekryptera den privata nyckeln och släppa den till offret.

Filkodare inte bara aggressiv men också komplex för att komma undan:

ESET-forskare hade tidigare rapporterat att hårdkodat nyckelvärde kunde användas för att dekryptera filer utan att betala utpressningsavgiften genom att "ändra krypteringsalgoritmen till en dekrypteringsalgoritm." Kort sagt kände forskarna att skaparna av Filecoder-ransomware av misstag hade lämnat efter sig en ganska enkel metod för att skapa en dekrypterare.

”På grund av snäv inriktning och brister i både genomförandet av kampanjen och implementeringen av krypteringen är effekten av denna nya ransomware begränsad. Men om utvecklarna åtgärdar bristerna och operatörerna börjar rikta in sig på bredare grupper av användare kan Android / Filecoder.C-ransomware bli ett allvarligt hot. ”

Forskarna har uppdaterat sitt inlägg om Filecoder-ransomware och förtydligat att "den här" hårdkodade nyckeln "är en RSA-1024-offentlig nyckel, som inte lätt kan brytas, och det är därför nästan omöjligt att skapa en dekrypterare för just denna ransomware."

Konstigt nog konstaterade forskarna att det inte finns något i ransomwarekoden som stöder påståendet att de drabbade uppgifterna kommer att gå förlorade efter att nedräkningstimern slutar. Dessutom verkar skaparna av skadlig kod spela med lösenbeloppet. Medan 0,01 Bitcoin eller BTC förblir standard verkar de efterföljande siffrorna vara det användar-ID som genereras av skadlig kod. Forskare misstänker att denna metod kan fungera som en autentiseringsfaktor för att matcha inkommande betalningar med offret för att generera och skicka dekrypteringsnyckeln.